Tor: lezioni di guida – 3

di Marco Calamari

La difesa dell’anonimato in rete e l’autotutela sono alla portata di tutti: terzo step nell’utilizzo di Tor, alla conquista di Privoxy. Pochi clic per un nuovo mondo

Fino ad ora abbiamo considerato l’uso di Tor come applicazione isolata, e descritto e risolto alcuni problemi elementari che possono compromettere il livello di privacy ed anonimato raggiungibile con il suo uso. Oggi affronteremo il problema da un punto di vista diverso: porremo al centro dell’attenzione non i software che girano all’interno del PC, ma piuttosto il flusso di informazioni che si muove tra il PC ed internet, indipendentemente dai programmi che lo generano.

Chi seguendo queste chiacchierate avesse installato Tor per la prima volta, si sarà probabilmente accorto che anche i siti di download più popolari di Tor come ad esempio quello di EFF propongono, accanto ai file di installazione di Tor, alcuni bundle, che contengono oltre a Tor anche altri programmi, tra cui immancabilmente Privoxy.

Che cos’è Privoxy?

Questa è facile. Privoxy è un proxy filtrante.

E perché ne abbiamo bisogno? Tor non è già lui un proxy?

Facciamo un passo indietro. Tra il nostro PC ed i server cui accediamo via Internet esiste un flusso di informazioni fatto di richieste e risposte alle richieste. Senza perdita di generalità possiamo continuare a pensare alla normale navigazione web fatta con un browser come Firefox. Usare Tor durante la navigazione “devia” questo flusso e lo costringe a fare delle tappe intermedie attraverso la rete dei router Tor prima di raggiungere la destinazione finale; questi passaggi intermedi rendono difficile correlare le richieste che raggiungono i server web e le relative risposte con l’utente che le ha generate.

Continuando ad utilizzare il modello a flusso di informazioni possiamo evidenziare due tipi di rischi per la privacy.

Il primo ed il più banale è quello di una parziale “deviazione” di questo flusso, normalmente incanalato nella rete Tor attraverso il nostro proxy Tor locale, che faccia uscire direttamente alcune informazioni su Internet, compromettendo così la privacy della navigazione. Questo esempio non è scelto a caso, perché è stato un problema delle prime release di Tor.

In pratica, quando usiamo Tor diciamo al nostro browser “usa Tor come proxy socks” ovvero “fai passare tutto attraverso Tor”.

Alcuni browser ed applicazioni Internet, certi più di altri, possono non onorare completamente questa richiesta.

La prima operazione che il browser deve compiere prima di stabilire la connessione che gli abbiamo richiesto è quella di prendere il nome del server contenuto nell’indirizzo della pagina richiesta e tradurlo nell’IP verso cui aprire la connessione. Per far questo deve aprire una diversa connessione verso un server particolare di cui già conosce l’indirizzo (il server DNS) al quale inviare il nome dell’host e riceverne il corrispondente IP. In alcuni casi questa nuova richiesta non veniva fatta passare da Tor e quindi diventava banale per un attaccante correlare l’IP di chi aveva appena richiesto l’indirizzo di un certo sito con il richiedente di una connessione anonima che arrivava immediatamente dopo allo stesso sito.

In certi casi (tipicamente bachi del browser) queste richieste potevano passare all’esterno di Tor.

Il secondo, e ancor più grave problema, è quando nel flusso di informazioni passano dati che possono far identificare l’utente. Le connessioni fatte attraverso Tor sono normali sessioni HTTP od HTTPS. Il server a cui vengono effettuate le richieste, e nel caso che si usi l’HTTP non criptato anche il router Tor di uscita e chi è in grado di sniffare il traffico, possono intercettare e raccogliere tutto quello che viene trasmesso.

Se l’utente accede a delle informazioni su un suo sito personale ma gestito da un provider, o per distrazione invia dati personali riempiendo un form, magari con il numero della sua carta di credito, il suo anonimato viene irrimediabilmente compromesso.

Il problema può essere risolto, od almeno grandemente mitigato, installando (in termini tecnici: concatenando) un secondo proxy a Tor, Privoxy appunto.

In questo caso il browser non manda più i dati direttamente a Tor, ma li invia a Privoxy, che può esaminarli ed eventualmente modificarli prima di inviarli in Rete; può così ad esempio rimuovere il nome ed il cognome dell’utente che per qualsiasi motivo fossero finiti nel flusso dei dati. Analogamente può essere configurato per intercettare la pagina in arrivo da Tor e rimuovere tutti gli script Javascript, in modo che anche se il browser fosse impostato per eseguirli il problema sia risolto “alla radice”.

Se installate Tor con il bundle dal sito di EFF vi ritroverete con Privoxy già installato e configurato, ed avrete anche Torbutton ed un pannello informativo molto utile che si chiama Vidalia, che permette di visualizzare, anche geograficamente, il routing di Tor attraverso la Rete.

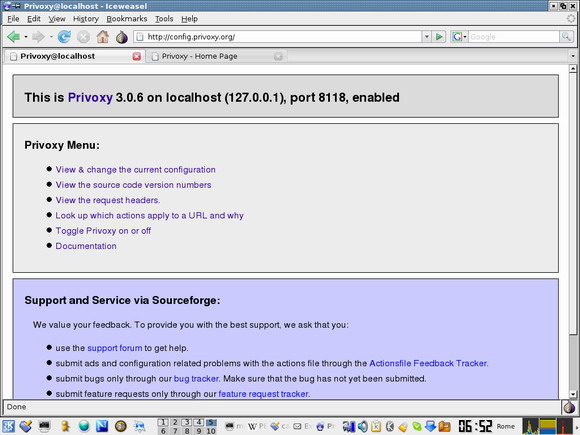

Privoxy ha un dettagliatissimo pannello di controllo raggiungibile dall’indirizzo http://config.privoxy.org (indirizzo che usando Privoxy non è su Internet ma sul vostro pc!)

da cui è possibile verificare lo stato del proxy, controllare il dettaglio delle azioni compiute su una certa pagina, configurare azioni predefinite o crearne di nuove, abilitare o disabilitare opzioni.

ed infine accedere alla documentazione.

Un esercizio molto interessante che consiglio a tutti è di creare ed abilitare un filtro che sostituisca sistematicamente una parola nelle pagine in arrivo. Nel file di configurazione ce ne è uno predefinito (solo da abilitare).

Possono essere eseguite anche altre azioni più sofisticate come rimuovere le immagini provenienti da siti di pubblicità basandosi sulla loro dimensione in pixel, oppure sostituire i gif animati con il loro primo fotogramma, per evitare quella pagine frenetiche piene di animazioni.

Infine vale la pena di ricordare che, dopo averlo installato, anche un proxy filtrante funziona comunque molto meglio se c’è qualcosa collegato tra la tastiera e la sedia; niente può sostituire un po’ di attenzione e di accortezza da parte dell’utente.

Oggi abbiamo individuato una soluzione efficace ed utilissima ad una parte degli errori e delle distrazioni che si possono commettere navigando anonimamente in Rete con Tor; la prossima volta parleremo dell’installazione di un server Tor.

—

Pubblicato su Punto Informatico Anno XII n. 2869 di mercoledì 31 ottobre 2007

Licenza Creative Commons Attribuzione-Non commerciale-Condividi allo stesso modo 2.5 Italia

Comments are closed.

mi piace questa:

“Che cos’è Privoxy? Questa è facile. Privoxy è un proxy filtrante.”

bene, finalmente.

il problema è che

nonostante l’accurata spiegazione

non riesco ad applicarmi!

:-(

Nonostante le complicazioni della illustrazione tecnica, che rendono affrontabile l’argomento solo con qualche difficolta’ per il lettore comune,

mi sembra abbastanza evidente quello che sta alla base di questa serie di post, e cioe’ l’assunzione, come postulato, della esigenza imprescindibile che l’attivita’ di reperimento o di diffusione di informazioni in rete debba essere assolutamente anonima.

Ecco, forse questo assunto potrebbe essere oggetto di analisi e di discussione anche in un ambito piu’ vasto di quello costituito dagli informatici professionali o semi-professionali.

Secondo me, certo meriterebbe di essere esaminato con cura.

io impazzisco per questo tipo di testi di tecnica webbica: mi danno l’esatta nozione del mio non-posto nel mondo attuale, mi restituiscono alla mia realtà di essere interstiziale, ignaro di gran parte dell’oggi, estraneo al divenire quanto al trascorrere, sospeso nel limbo di una dis-appartenenza totale.

ma no, tash, dài, mica penserai di essere il solo con questa sensazione, io non capisco molto di più, malgrado la mia laurea in fisica, ogni tanto do retta a Jan e cerco di imparare qualcosa da lui o da altri esperti. Ho sviluppato l’idea che, senza essere realmente esperti, ma neanche minimamente, della materia, ogni tanto si può imparare quel pezzetto che ti serve, non occorre sapere tutto il contesto intorno; e lo dico col dolore di chi invece, per qualsiasi altro ramo del sapere, ritiene doverosa una conoscenza del contesto.

Invece mi sembrerebbe interessante andare avanti col discorso di latrippa, perché neppure io ho le idee chiare in materia.

io uguale uguale al signor pecoraro.

è consolante contarsi.

potrei però applicarmi, e quell’attimo mi ci applico ma giusto quell’attimo.

per me resta sempre un miracolo l’accendere la luce con un interruttore, il fax poi è qualcosa di magico, per non parlare del telefono senza fili che anche quello coi fili è stata una pensata che per me ha dell’incredibile!

la mia amica sostiene che in un futuro sarà possibile il teletrasporto ed io penso che sarebbe una comodità per me che sono pigra come un gatto, ma poi mi dico: echemefregaaaamèèè.

sono una persona poco aderente alle cose o alla loro rappresentazione, ma lei signor tash non la facevo così evanescente.

penso sia ot è che mi sono messa a leggere il post con impegno ma dopo pochissimo mi son detta echemmefregammè indi per cui mi è risultato impossibile stare in tema ed evitare di scrivere due pensierini così, tanto per confermarmi questo bisogno di virtualizzarmi.

tanti baci

la funambola

but, funambola, ci tengo a precisare di essere invece molto interessato alla tecnologia e sopra tutto alla scienza, che ritengo, quest’ultima, l’unica forma possibile di conoscenza.

i problemi grossi ce l’ho col computer e col web.

vengo da un mondo tutto in 3D, dove tutto era hardware e tutto si faceva con l’hardware.

il software non c’era.

abituarsi a tutto questo, prenderci vera confidenza, è difficile.

latrippa, la necessità, bontà o meno dell’anomimato è un tema che mi interessa discutere, è evidente. Se hai dei testi da proporre, tuoi o altrui, sei benvenuto (email). Non occorre aderire a postulati, se leggi il testo che ho pubblicato di Schneier sul Grande Fratello,

https://www.nazioneindiana.com/2007/10/29/occorre-davvero-temere-il-grande-fratello/

esso nasce in risposta all’opinione opposta di Marcus Ranum.

La discussione sull’anonimato è spesso ferma alle datate disquisizioni sui nickname di Carla Benedetti

https://www.nazioneindiana.com/2003/06/23/il-blog-e-il-paradiso/.

Mi piace sempre riproporre “Anonimato e responsabilità”:

https://www.nazioneindiana.com/2006/11/26/anonimato-e-responsabilita/

Una cosa è certa, riguardo a TOR: la Marina Militare Americana (che inventò tor) sta ancora piangendo per aver commesso l’errore di… liberalizzarlo sottostimandone l’utilizzabilità. Eppure tor è uno dei pochi strumenti che consente, se ben utilizzato, di navigare su internet e scambiare informazioni ‘alternative’ anche a chi vive in Paesi ad altissimo controllo (vedi la Cina per esempio).

E’ anche utilizzato per attività meno ‘nobili’, ma a chi dare retta? A Schneier o Ranum? Personalmente non ho dubbi e Schneier ha tutto il mio appoggio.

E’ anche strano che in Italia il tema della tutela della privacy e della propria identità, sia quasi completamente ignorato dalle ‘menti pensanti’ e si riduca a battute da bar, discussioni amene sui nick, o qualche chiacchiera (disinformata) a fronte delle sentenze del Garante; tra l’altro perennemente in ritardo rispetto ai tempi.

Non liquiderei, con la superiorità della finta ignoranza, un argomento così importante e, con un minimo di umiltà, l’oggetto ‘tecnico’ tor potrebbe trasformarsi nella guida per provare a comprendere i livelli di controllo (inimmaginabili fino a pochi anni fa) che pervadono la nostra attuale civiltà e condizionano tutto il vivere quotidiano.

Blackjack.

la mia non è “superiorità della finta ignoranza”, ma inferirità della vera ignoranza.

poi fai tu.

a me tutta questa anonimità mi spaventa!

Blackjack, non credo che il Naval Reseacrh Laboratory rimpianga il sostegno dato a Tor: Paul Syverson, l’ideatore dell’onion routing, lavora ancora lì e la rete Tor ha raggiunto dimensioni tali da essere perfettamente utilizzabile a scopi professionali, cosa impensabile se fosse rimasta un progetto interno al NRL.

Ian, che tu lo creda o no… stanno ancora piangendo (giusto qualche settimana fa Teledife ha organizzato un Congresso a porte chiuse sul tema e non mi hanno raccontato di facce sorridenti) e non pensare di insegnare al gatto ad arrampicare: in tema di privacy, anonimizzazione, sicurezza, crittografia e compagnia mascherando, se siamo fortunati i militari sono 10 anni avanti.

Che poi tor possa essere utilizzata per scopi… professionali (capire quali) mi lascia un po’ perplesso: le prestazioni non sono ‘esaltanti’ e sì, diciamo che va, ma pensare di scambiare filmati o contenuti complessi via tor è entusiasmante come… guardare l’erba che cresce. Ci vuole tempo…

La privacy, qualche limite, se lo porta appresso. Per esempio: alcuni siti non accettano connessioni se non sono in grado di ottenere in chiaro le credenziali di chi si collega. E stanno aumentando.

Blackjack

Tash: hai fatto tutto da solo.

Blackjack.

[…] spiega come attivare il sospirato strumento di tutela e difesa della privacy. Ecco cosa fare La scorsa settimana molte persone si sono fatte un’idea più precisa di cosa è un router Tor e di cosa significa […]